Nu we toch bezig zijn met Microsoft Sentinal (UDM PRO en TAXII) is het wenselijk om ook te kijken naar de mogelijkheden van het bekijken/uitlezen/monitoren van Windows Server systeem logging. Daarvoor heb je het tooltje Sysmon nodig die deel uitmaakt van de Sysinternals. Tevens heb je een standaard config nodig.

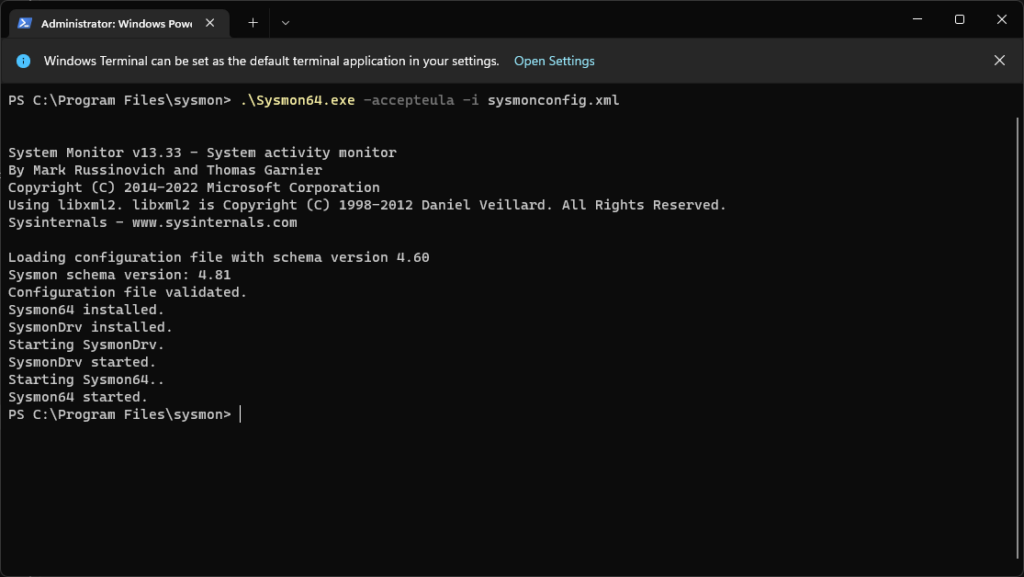

Zet deze bestanden in een map, bijvoorbeeld c:\program files\sysmon\ en voer de onderstaande regel uit in powershell.

.\Sysmon64.exe -accepteula -i sysmonconfig.xml

of, wanneer je een andere config gebruikt zoals bijvoorbeeld die van blueteamlabs:

.\Sysmon64.exe -accepteula -i sysmonconfig-blueteamlabs.xml

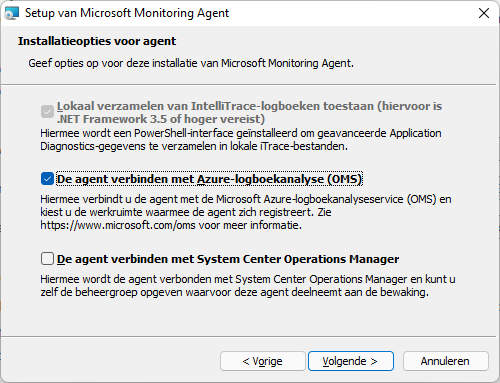

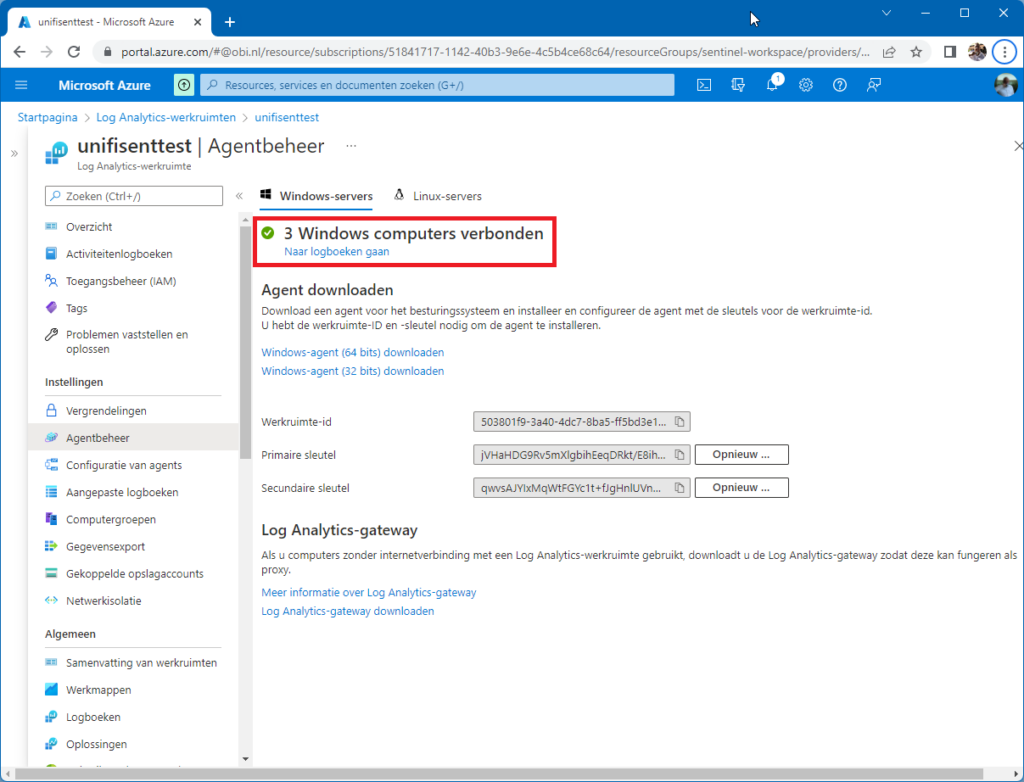

Ga nu in portal.azure.com naar “Log Analytics-werkruimte”. Daar kies je “Agentbeheer” en download je de Agent. Kies voor “De agent verbinden met Azure-logboekanalyse” en voer daarna het werkruimte id en sleutel in.

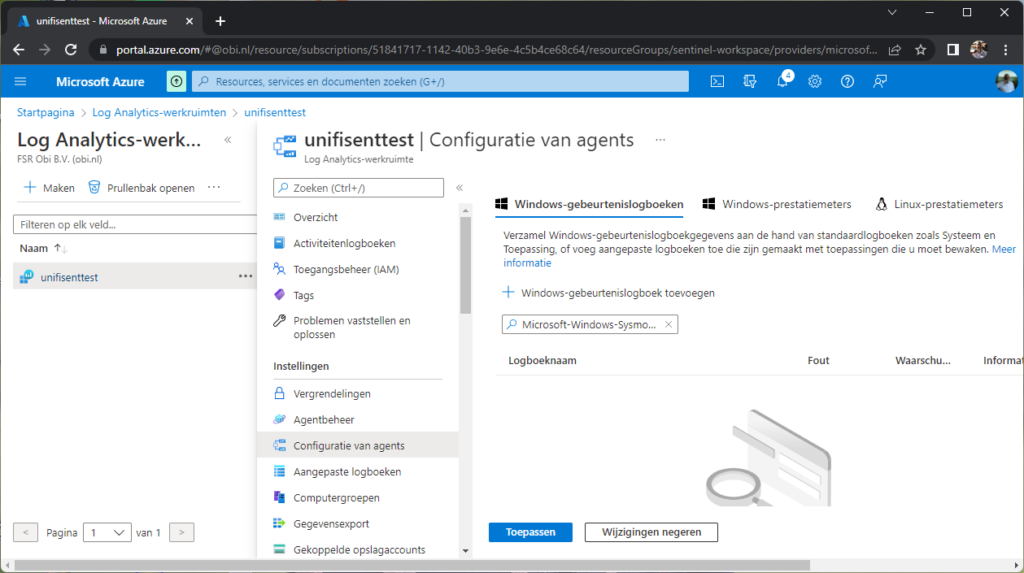

Na enkele minuten zul je zien dat er Windows systemen verbonden zijn met je Log-Analytics werkruimte. Ga nu naar Configuratie van agents. Hier moet je er een toevoegen, deze staat standaard echter niet in de lijst. Voor de naam “Microsoft-Windows-Sysmon/Operational” in en klik op toevoegen.

Microsoft-Windows-Sysmon/Operational

Op de bovenstaande pagina, ga je naar de logboeken. Vervolgens wordt er al een standaard query getoond die de heartbeats van de agent toont.

Heartbeat | where OSType == 'Windows' | summarize arg_max(TimeGenerated, *) by SourceComputerId | sort by Computer | render table

Om handmatig te zoeken op bepaalde event id’s kun je de volgende code loslaten:

Event | where Source == "Microsoft-Windows-Sysmon" | where EventID in (11,12) | project TimeGenerated, Computer, EventID, RenderedDescription | limit 100

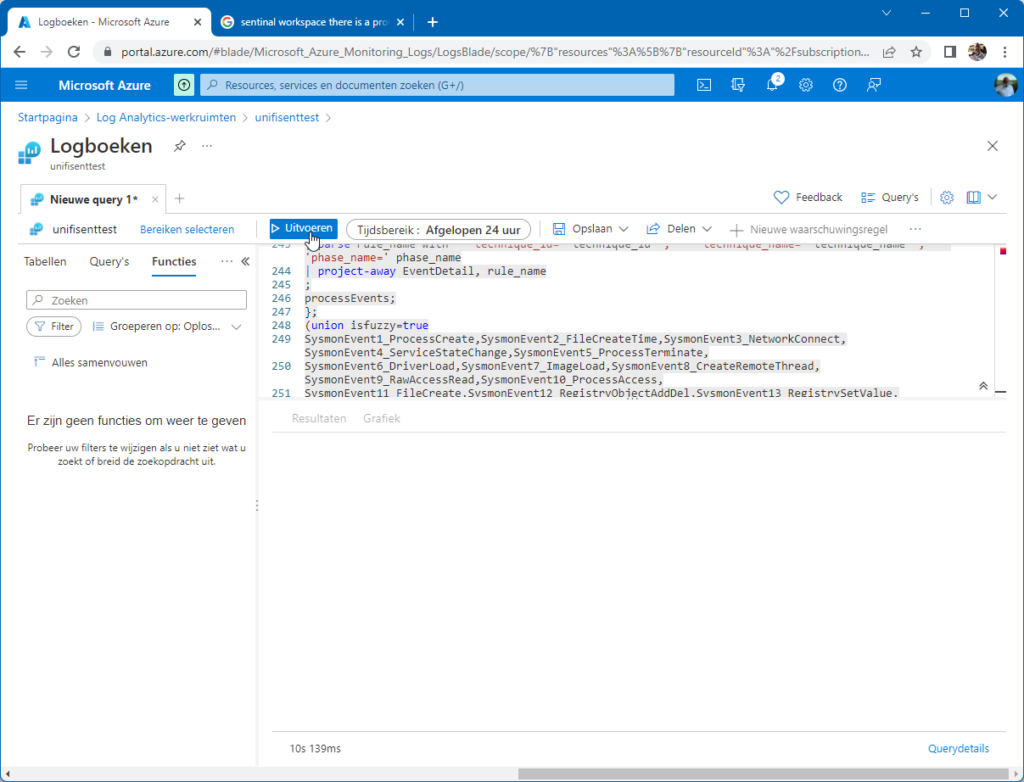

Het is nog nodig om een parser voor je sysmon logging te installeren. Dit doe je onder functies, daar plak je de code uit bijv. deze txt file van BlueteamLabs. Kies er voor om deze functie tevens op te slaan. Geef deze daarbij de naam Sysmon, en de categorie sentinel-attack

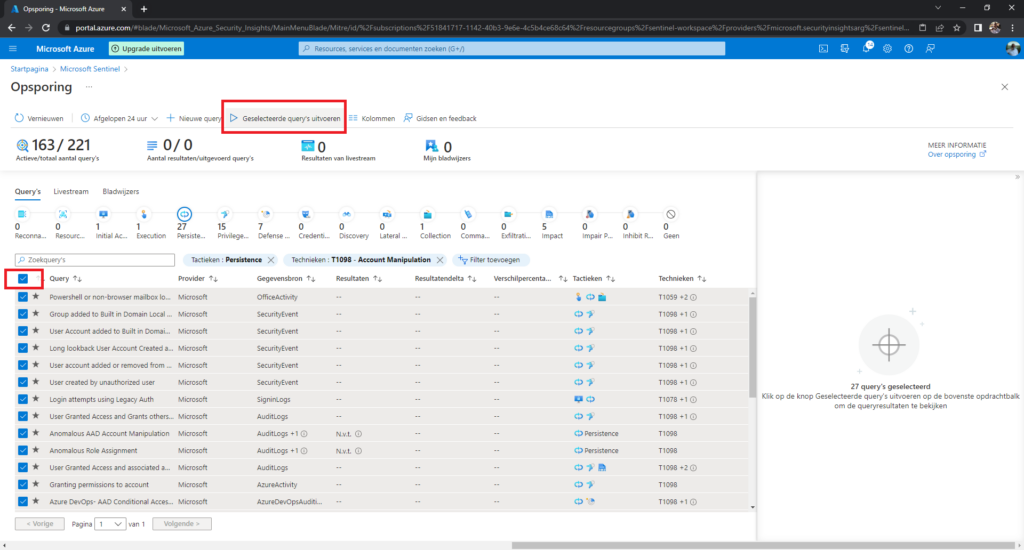

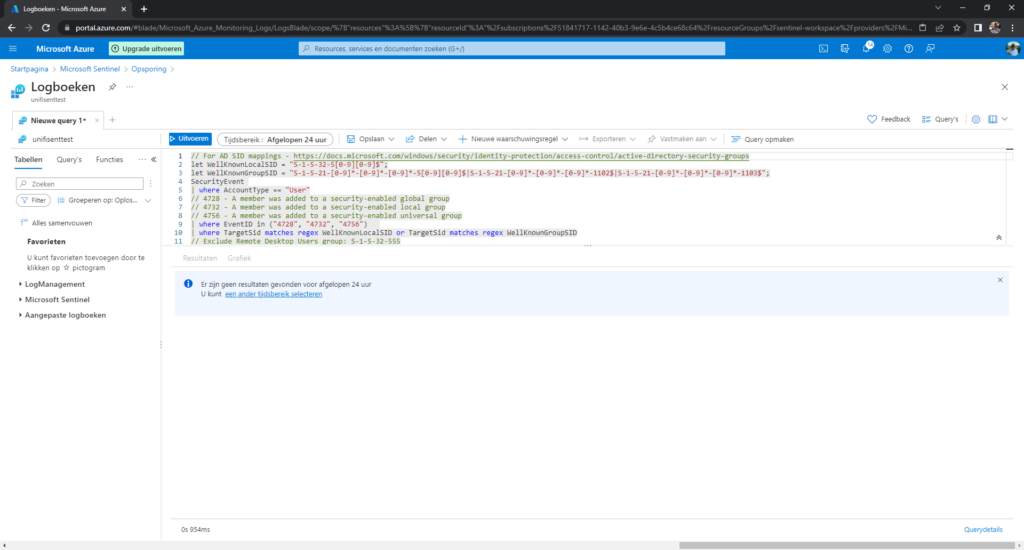

Net zoals bij de eerdere connectors die ik heb beschreven is het nu noodzaak om via de optie “opsporing” (hunting) meer eruit te halen. Ga naar je Sentinel beheer pagina en kies voor Werkmappen, daar zoek je op Sysmon onder de optie Sjablonen.

Je wil hier de System-detectie van bedreigingen, kies ervoor om deze op te slaan binnen je omgeving. Zodra er genoeg logging is, kun je via de optie “Opgeslagen werkmap weergeven” je dashboards bekijken. Op de eerder genoemde pagina van BlueTeamLabs vind je een JSON file om een opsporings werkboek in te richten. Anders heb je nog de standaard Sysmon-detectie van bedreidgngen werkmap ter beschikking.

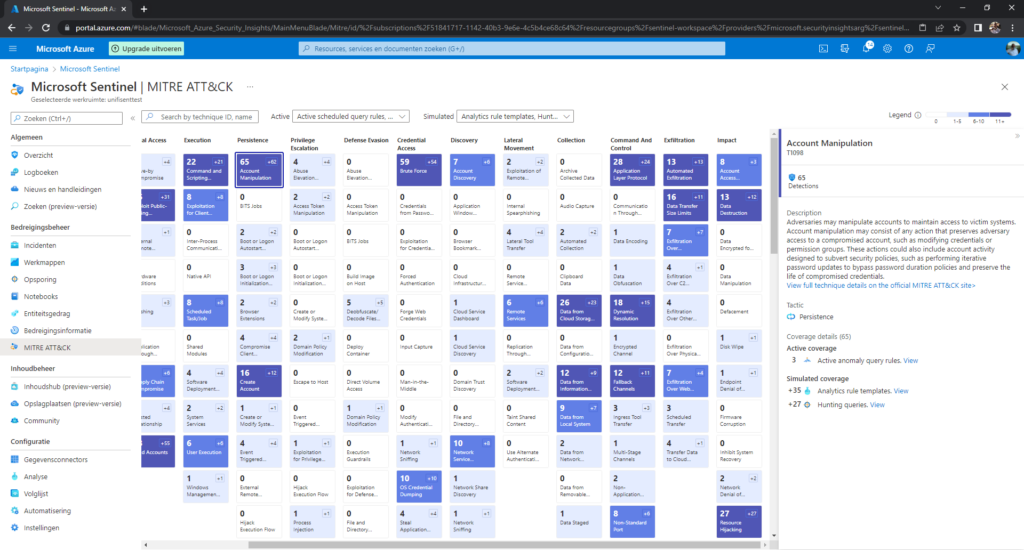

Binnen Sentinel kun je nu naar MITRE ATT&CK gaan om diverse queries te activeren.

Zo kun je dus een query laten lopen om te kijken of er admin accounts zijn aangemaakt, iets dat kan plaatsvinden na een infectie.

Daarvoor dienen dus wel acties aan dergelijke incidenten gekoppeld te worden… Meer over MITRE vind je hier… https://docs.microsoft.com/en-us/azure/sentinel/mitre-coverage