Broadcom heeft vandaag drie kwetsbaarheden in verschillende VMware-producten gedicht waarvan misbruik al voor het uitkomen van de patches heeft plaatsgevonden. Via de kwetsbaarheden kunnen aanvallers vanuit een virtual machine toegang tot de onderliggende hypervisor krijgen.

De impact van een van deze kwetsbaarheden is op een schaal van 1 tot en met 10 beoordeeld met een 9.3. Broadcom roept klanten op de updates direct te installeren.

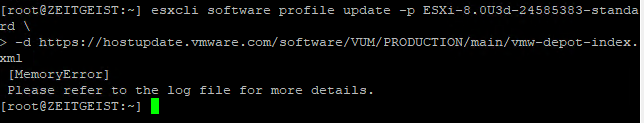

Om een MemoryError te voorkomen voer je vooraf de volgende commando’s uit.

esxcli system settings advanced set -o /VisorFS/VisorFSPristineTardisk -i 0

cp /usr/lib/vmware/esxcli-software /usr/lib/vmware/esxcli-software.bak

sed -i 's/mem=300/mem=500/g' /usr/lib/vmware/esxcli-software.bak

mv /usr/lib/vmware/esxcli-software.bak /usr/lib/vmware/esxcli-software -f

esxcli system settings advanced set -o /VisorFS/VisorFSPristineTardisk -i 1

Vervolgens kun je de VMware vSphere ESXi-8.0U3d-24585383-standard doorvoeren.

esxcli software profile update -p ESXi-8.0U3d-24585383-standard \

-d https://hostupdate.vmware.com/software/VUM/PRODUCTION/main/vmw-depot-index.xml

Draai je nog VMware vSphere versie 7, installeer dan 7.0U3s:

esxcli software profile update -p ESXi-7.0U3s-24585291-standard \ -d https://hostupdate.vmware.com/software/VUM/PRODUCTION/main/vmw-depot-index.xml

Na de installatie herstart je de host en controleer je of er nog een update van VMware Tools op de virtuele machines benodigd is.